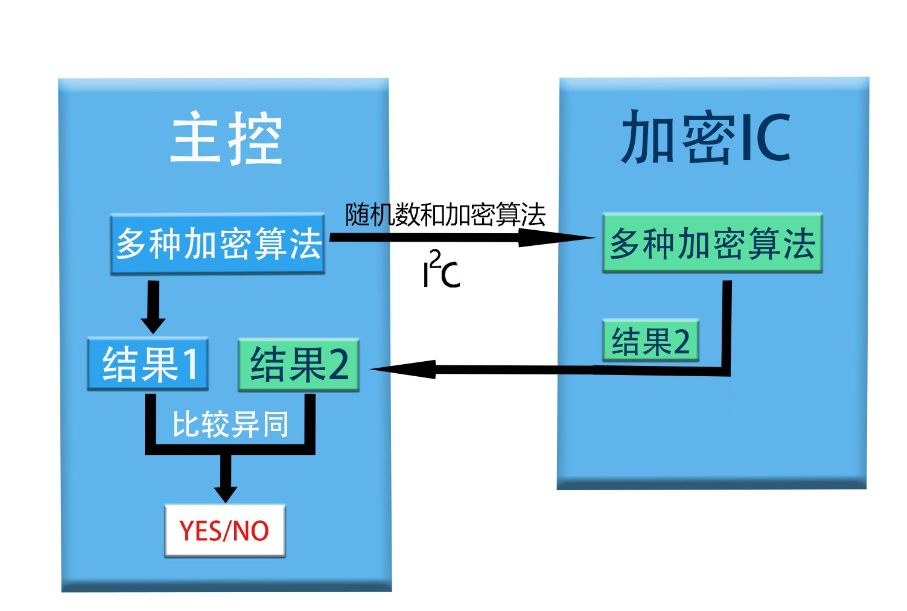

加密芯片功能实现原理:

MCU和加密芯片两端在出厂阶段分别设置一条相同的认证密钥。

在运行阶段,MCU端和加密芯片端基于对称加密算法对同一组随机数加密后产生两组密文,最后在MCU端进行比对,只有结果一致后,认证才能通过。

打印机墨盒,车载终端、公交刷卡机、门禁系统等场景需要身份认证,其内部加密芯片负责存储密钥和数据加密,与服务器(或者云端)身份鉴权,成功后登陆平台并开启响应功能权限。

设计方案应侧重芯片自身的安全性和性能。参与认证的随机数应是真随机数。

商品参数配置

加密芯片

[品牌]:JLH

[产品名称]:加密芯片

[算法]:自定义/SHA-256/AES/ECC/RSA

[电压]:2.2V-5.5V

[通信接口]:C UART SPI

[速率]:400Kbps

[工作温度]:40℃℃-+85°℃

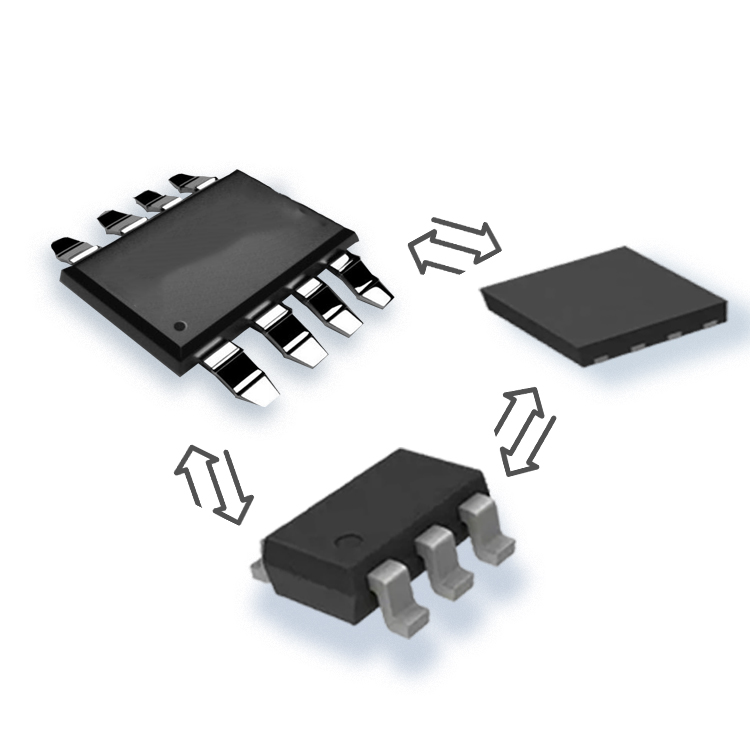

[封装]:SOP8/FN8/SOT23-6

高安全性:自定义加密算法

低成本:采用8脚SOIC标准封装,可根据要求定制特殊封装与丝印

灵活性高:通信方式可自定义

响应快:客户提出需求

超低静态功耗:Standby电流能达到2uA以下超强加密

为什么要加密

激烈竞争的电子及信息技术产品行业,很多公司费尽心血研发的产品,在投放市场不久就被竞争对手破解,产品破解的时间和成本越来越低,在很多行业出现了仿制品多于自有产权产品的现象,严重损害了产品研发者的权益

目前保护软硬件产品最有效的办法就是绑定加密芯片,可以有效防止未经授权访问或拷贝芯片内程序,也能防止未经授权使用非正常手段抄袭PCB,将产品的PCB完全复制。

加密芯片功能实现原理:

加密IC,也称为加密协处理器和安全芯片,是特定用于数据与身份安全的专用芯片,加密芯片能安全保存一个或多个密钥,并在数据加密中使用这些密钥。并允许用户安全的进行端到端的加密。广泛应用于设备防克隆,物联网身份识别,医疗,工业与生产管理安全等领域。

加密芯片的选择

目前市面上的加密芯片种类繁多,从几块钱到几十块甚至更高价格的也有,主要是不同的加密要求和不同的使用场合导致价格的差异比较大。

在产品量大情况下,建议选择便宜的加密芯片,大批量产品价格能够在控制在一元左右会比较合适

我们以杰利宏科技的加密芯片JL105A作为说明看下加密原理:

主控MCU和加密芯片两端在出厂阶段分别设置相同的认证算法,算法可以有多个。在运行阶段,主控端和加密芯片端基于相同的对称加密算法对同一组随机数加密后产生两组密文,最后在主控端进行比对,只有结果一致后,认证才能通过。

加密IC芯片 原理框图:

加密IC

JL105A使用破坏性烧录方式,代码不可破解,多种通信方式,开发周期短,难度低,多种封装类型。性价比极高,适合出货量较大的产品使用。JL105A累计出货量已经超过百万,性能稳定,货源充足,欢迎有加密需求的朋友咨询交流。

加密芯片的加密方式:

1、对比认证(身份认证)

实现原理:主控和加密芯片两端在出厂阶段分别设置一条相同的认证密钥。在运行阶段,MCU端和加密芯片端基于对称加密算法对同一组随机数加密后产生两组密文,最后在主控端进行比对,只有结果一致后,认证才能通过。

安全性:安全性一般,可以通过主控端破解。

优点:开发速度快,加密芯片成本低,适合出货量大的产品。

2、数据安全存储

实现原理:在开发阶段将主控存储的一些参数和数据删除,将其转移到加密芯片中存储。在出厂阶段,将参数和数据写入到加密芯片中。应用阶段,当MCU需要使用这部分缺失的参数时,通过IIC/UART等通信接口与加密芯片交互,读回参数和数据(明文、固定密文或变化的密文)。

安全性:只有传递随机变化的密文参数,才能保护参数安全的效果。

3、算法移植方案

实现原理:在开发阶段把主控端一部分程序删除掉,将其转移到加密芯片中编程实现。在应用阶段,当主控端程序运行到这部分缺失的程序时,发送指令给加密芯片,后者运行程序后,将运行结果返回给主控端使用。

安全性:这一方案相较前两种安全等级高很多。因为他真正解决了主控没有安全性的短板。整个系统的弱点是主控,里面的程序和数据都有可能被暴露分析,本方案巧妙的一点是虽然没办法直接对MCU进行安全加固,但是引导破解人员去攻击安全等级非常高的加密芯片。

缺点: 开发难度大,成本高,适合加密等级要求高的产品。

4、混合加密方案

实现原理:将对比认证、数据存储、算法移植方案结合起来使用,就形成了混合加密方案。

安全性:此方案结合了各单一方案的优点,因此安全性最高,破解难度最大。

缺点:开发难度大,成本非常高,适合有特殊加密需求的产品。

关于加密IC的选择:

市面上的加密IC,基本都是基于某款单片机,使用I2C或UART等通信方式,使用复杂加密算法加密来实现的,目前市面上的加密芯片种类繁多,从几块钱到几十块钱到上百块甚至更高价格的也有,主要是不同的加密要求和不同的使用场合导致价格的差异比较大。

在产品量大情况下,建议选择便宜的加密芯片,大批量产品价格能够在控制在一元左右会比较合适。

高性价比加密芯片的功能

加密芯片最常见的目的是加密传输数据。在接收端,可以使用加密芯片来高效地解密传入的信息。信息数据使用对称加密或非对称加密进行加密。

设计方案应侧重芯片自身的安全性和性能。参与认证的随机数应是真随机数。